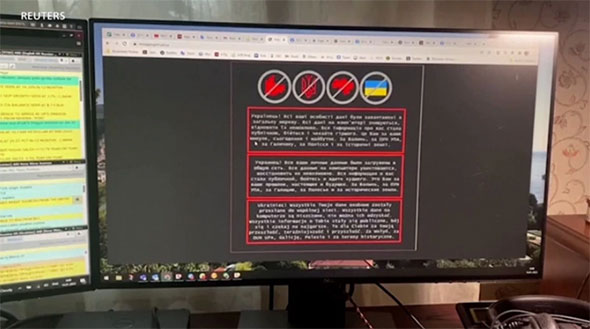

Гакерська атака, вчинена вночі на 14 січня проти інформаційних систем близько сімдесяти українських відомств, мала на меті відвернути увагу від більш руйнівних дій, котрі відбувалися паралельно. Їхні наслідки проявляться незабаром.

Про це повідомив заступник секретаря Ради національної безпеки та оборони Сергій Демедюк у коментарі Reuters.

"Зміна сторінок інтернет-сайтів була лишень прикриттям для більш деструктивних дій, котрі відбувалися за лаштунками. Їхні наслідки ми можемо відчути вже в найближчому майбутньому", – сказав чиновник.

Він розповів, що за атакою стояла група UNC1151, пов'язана зі спецслужбами Білорусі. А шкідливі файли, виявлені в системі, подібні на ті, котрі раніше використовували гакери із Росії.

"Шкідливе програмне забезпечення, яке використали для шифрування деяких урядових серверів, за своїми характеристиками дуже схоже на програмне забезпечення, яке використовується групою ATP-29... Угруповання спеціалізується на кібершпигунстві, яке пов'язане з російськими спецслужбами", – додав Демедюк.

Між тим, Центр аналізу загроз компанії Microsoft (MSTIC) опублікував попередні підсумки розслідування гакерської атаки і заявив про виявлення "десятків уражених систем". Паразит нагадує вірус-"вимагач". Утім попередні висновки експертів Microsoft свідчать про те, що втручання відбулося з метою "увести цільові пристрої у непрацездатність, а не для отримання викупу".

Згідно з даними Microsoft, першу активність вірусів зафіксували 13 січня. Дата збігається з початком кібератаки, унаслідок якої перестали працювати десятки українських урядових сайтів і сторінка державного сервісу "Дія".

"Ми не знаємо поточного етапу операційного циклу цього зловмисника чи того, скільки організацій-жертв може існувати в Україні та інших географічних локаціях. Утім малоймовірно, що ці системи відображають весь масштаб впливу", – йдеться у висновках.

У звіті зазначено, що встановлений вірус може бути здатним "перемолоти" файлову систему жертви, перетворивши вміст систем на сміття.

Менеджер, котрий праціює у Києві в одній із найбільших компаній з питань кібербезпеки, на засадах анонімності розповів Associated Press, що паразит проник у державні мережі через загального постачальника програмного забезпечення у межах атаки на так званий ланцюжок постачання (so-called supply-chain attack), що нагадував російську кібершпигунську кампанію прти уряду США SolarWinds 2020 року.

17.01.2022